Con l’avvento della rivoluzione digitale e il diffondersi di modelli come lo smart working e il lavoro da remoto, le organizzazioni non possono più utilizzare modelli di sicurezza tradizionali. Il nuovo paradigma di architettura Zero Trust, prevede che le aziende diminuiscano la fiducia e verifichino tutto, allo scopo di ridurre la superficie di attacco, attraverso l’utilizzo di criteri di accesso, livelli di autorizzazione e sicurezza a granulari. Un ambiente Zero Trust, garantisce maggiore compliance ed efficacia nell’attività di auditing.

EndianOS UTM

Il cuore dell’ecosistema Endian è EndianOS, che alimenta l’intero ecosistema Secure Digital Platform. Un sistema operativo incentrato sulla sicurezza, costruito per offrire un pacchetto completo di rete, sicurezza e connettività in una soluzione intuitiva e facile da usare.

Architettura Zero Trust

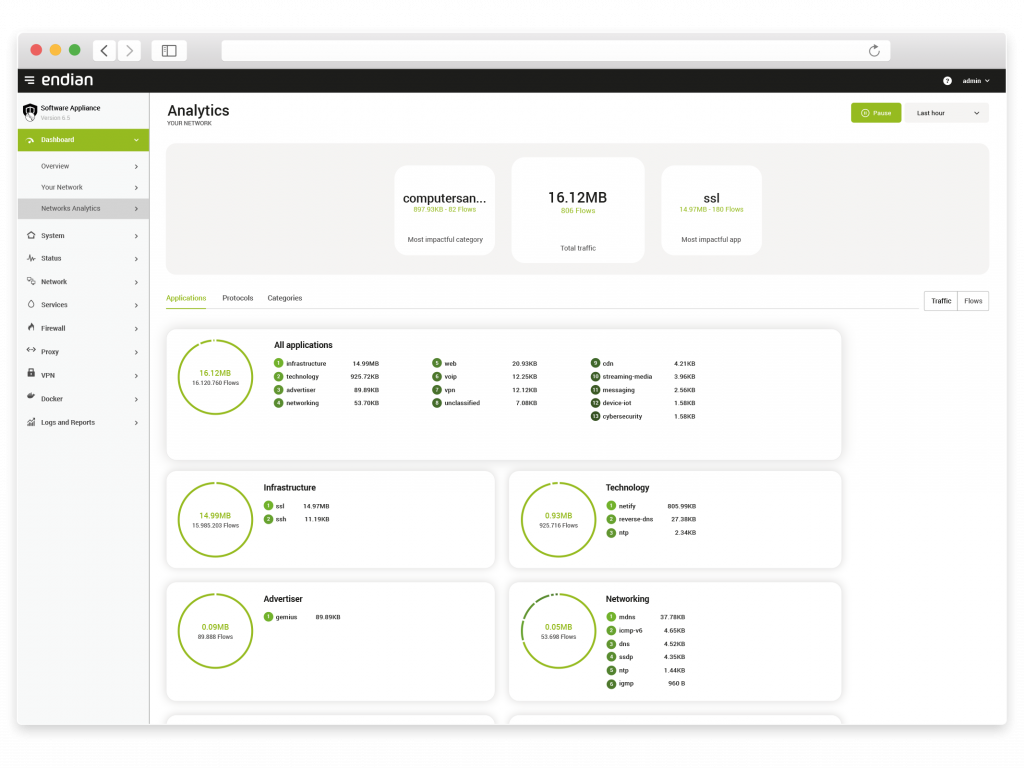

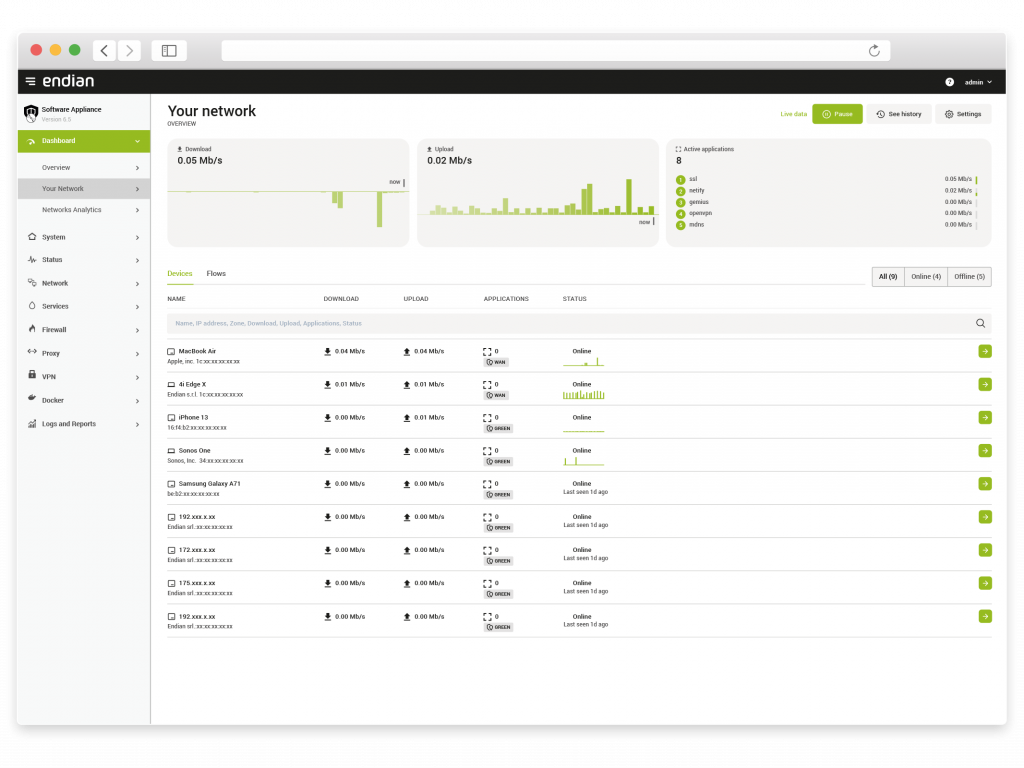

Visibilità e monitoraggio della rete

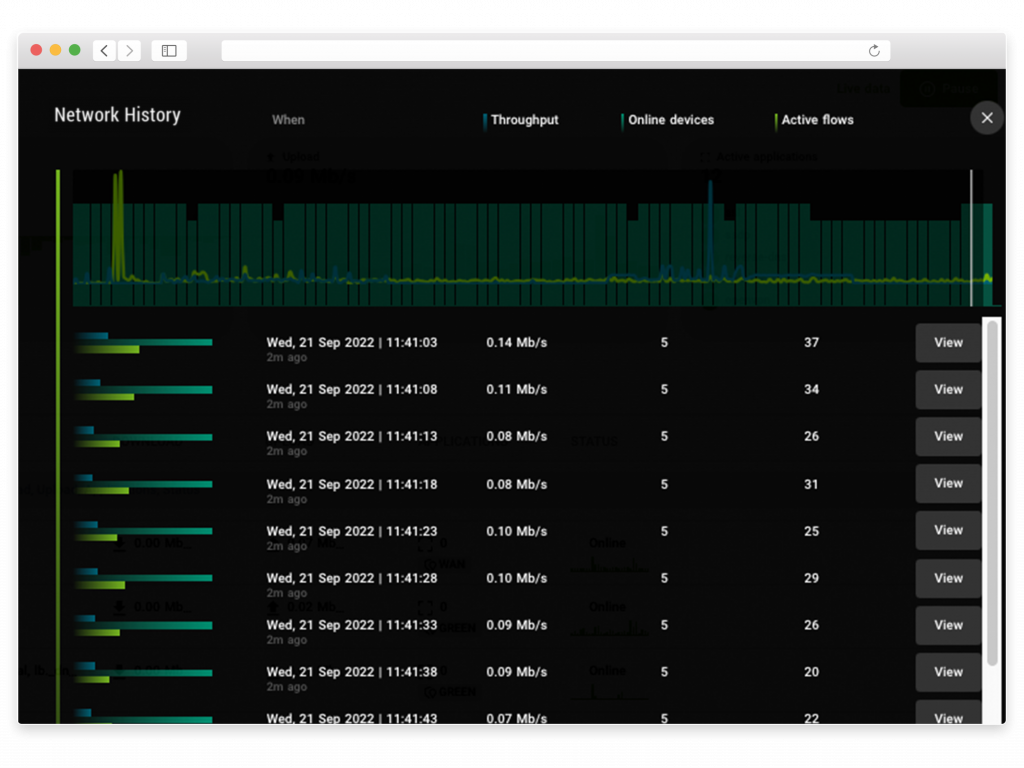

Prima di poter implementare il paradigma Zero Trust, l’organizzazione deve identificare e verificare tutti i dispositivi che appartengono alla sua rete. L’utilizzo di metodi tradizionali può essere costoso in termini economici e di risorse e richiede un monitoraggio costante. Con la funzionalità “Network Awareness” un’azienda è in grado di analizzare la rete e verificare in modo semplice e in veloce tutti gli asset connessi, proteggendo la propria infrastruttura da possibili minacce.

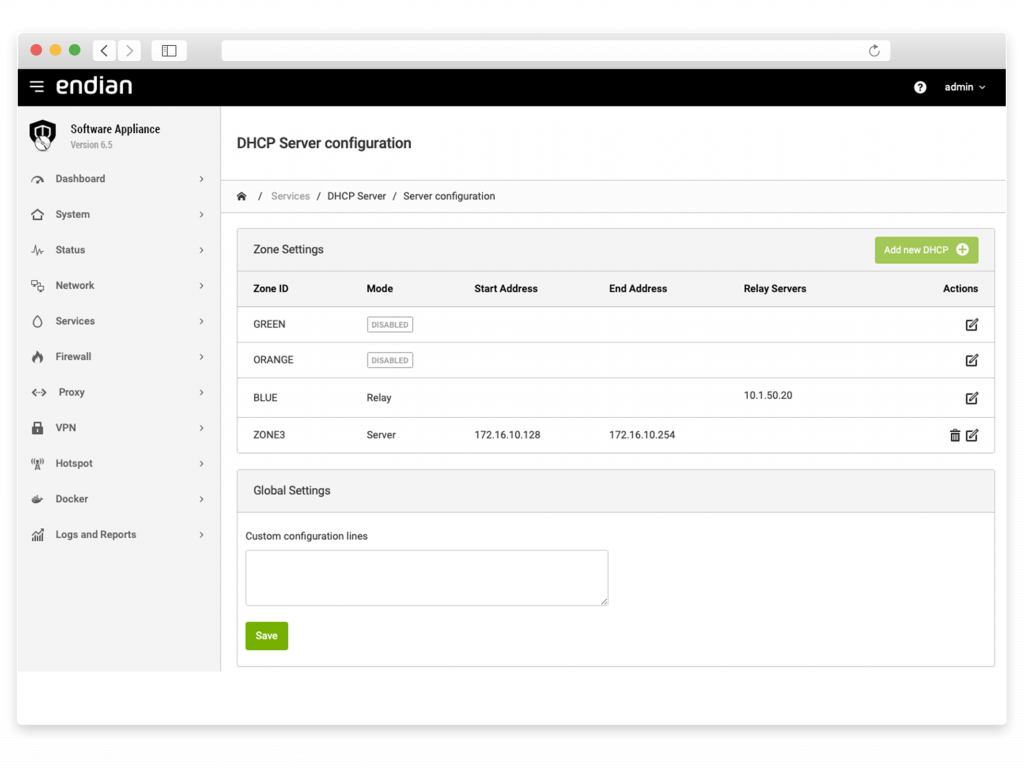

Microsegmentazione

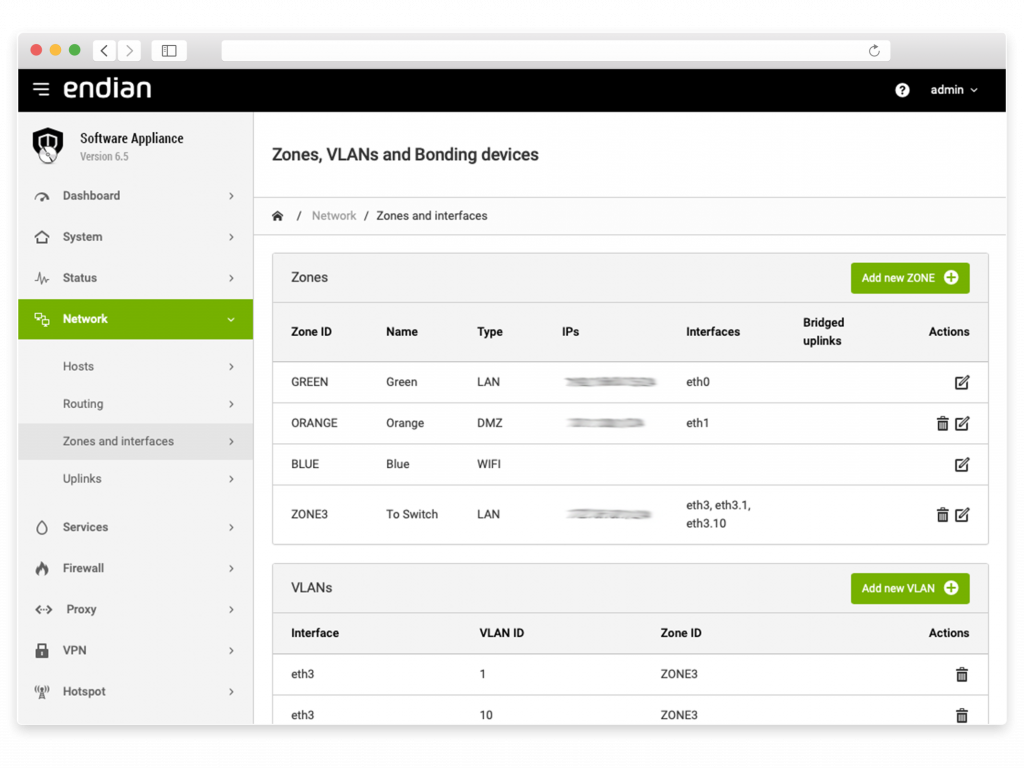

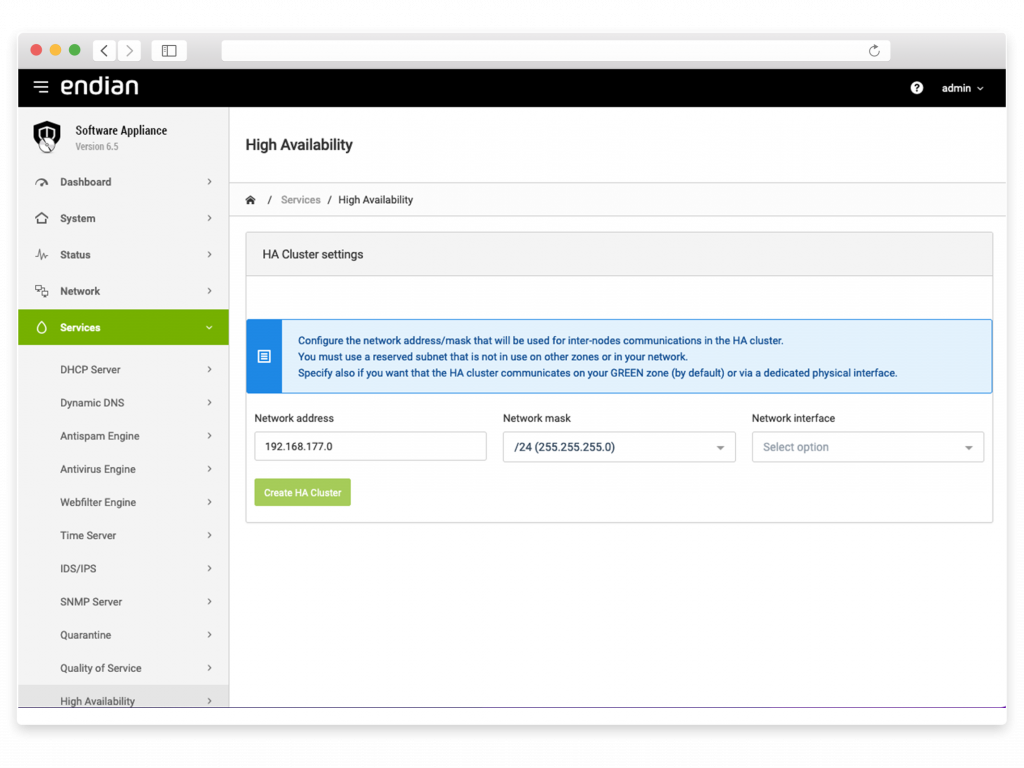

Nell’ambito dell’Architettura Zero Trust, sicurezza e minore esposizione a rischi vengono perseguite attraverso la creazione di piccoli e mirati segmenti di rete. La delimitazione di ogni segmento è garantita dall’utilizzo di stringenti policy di sicurezza, che garantiscono all’organizzazione il passaggio delle sole comunicazioni di rete approvate. Se necessario, le aziende possono comunque creare percorsi sicuri in cui i privilegi sono minimi, utilizzando tecnologie come NAT (Network Address Translation) o VPN (Virtual Private Network).

Edge Computing

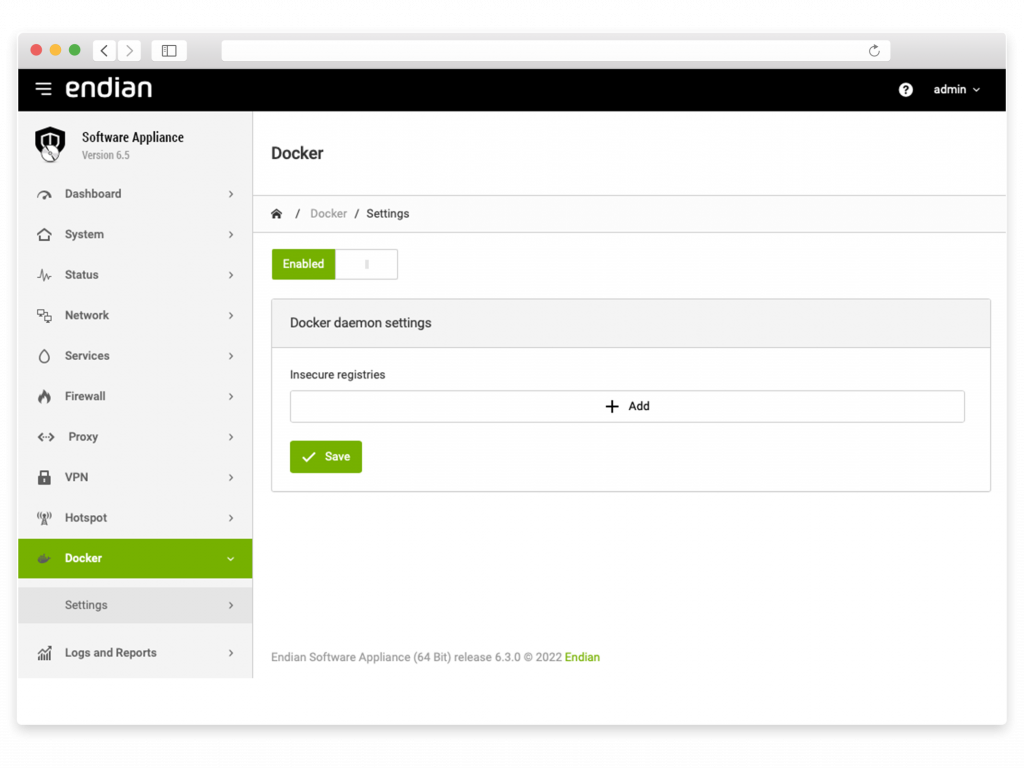

Il termine Edge Computing sta a indicare l’utilizzo di risorse di elaborazione ai margini della rete (invece che nella rete centrale o nei datacenter). Sfruttando Docker e la tecnologia dei container, le organizzazioni possono utilizzare microservizi e applicazioni per sostituire o estendere le funzionalità della rete edge. Che si tratti di raccolta dati, analisi, monitoraggio o automazione, le possibilità dell’edge computing sono pressoché infinite.

Lavoro da remoto

La pandemia globale ci ha condotto nell’era del lavoro da remoto, che porta però con sé una serie di problemi in termini di sicurezza e controllo. Si rafforza quindi la necessità del paradigma Zero Trust, che può essere raggiunta utilizzando una VPN potente e flessibile e sistemi sicuri di autenticazione e autorizzazione degli utenti a più fattori.

Gestione delle minacce

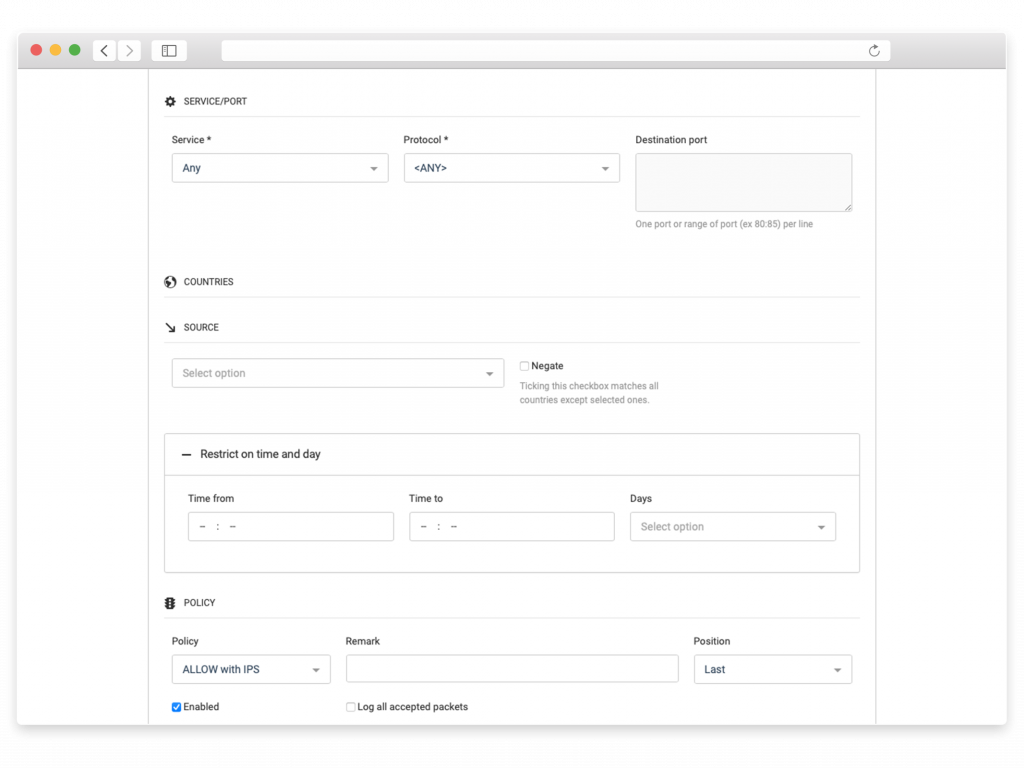

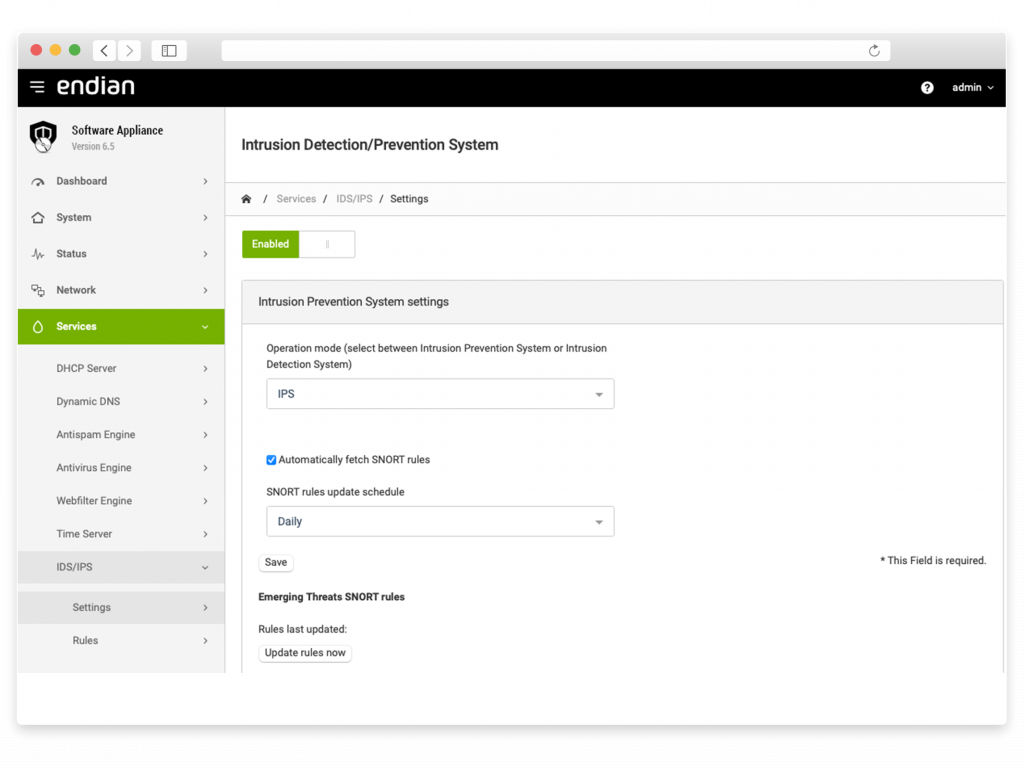

Le aziende devono analizzare in profondità le comunicazioni di rete approvate per sincerarsi che siano sicure e protette. Il set di strumenti per la gestione delle minacce aiuta a rilevare e bloccare quelle avanzate e il malware, impedendo che le reti aziendali ne vengano infiltrate. Utilizzando il rilevamento e la prevenzione delle intrusioni mediante ispezione approfondita dei pacchetti dati, si possono identificare e rafforzare le politiche di sicurezza. Inoltre, l'analisi a livello di applicazione e di protocollo aiuta a garantire la validità del traffico e a bloccare quello non consentito, indipendentemente dall'indirizzo IP o dalla porta.

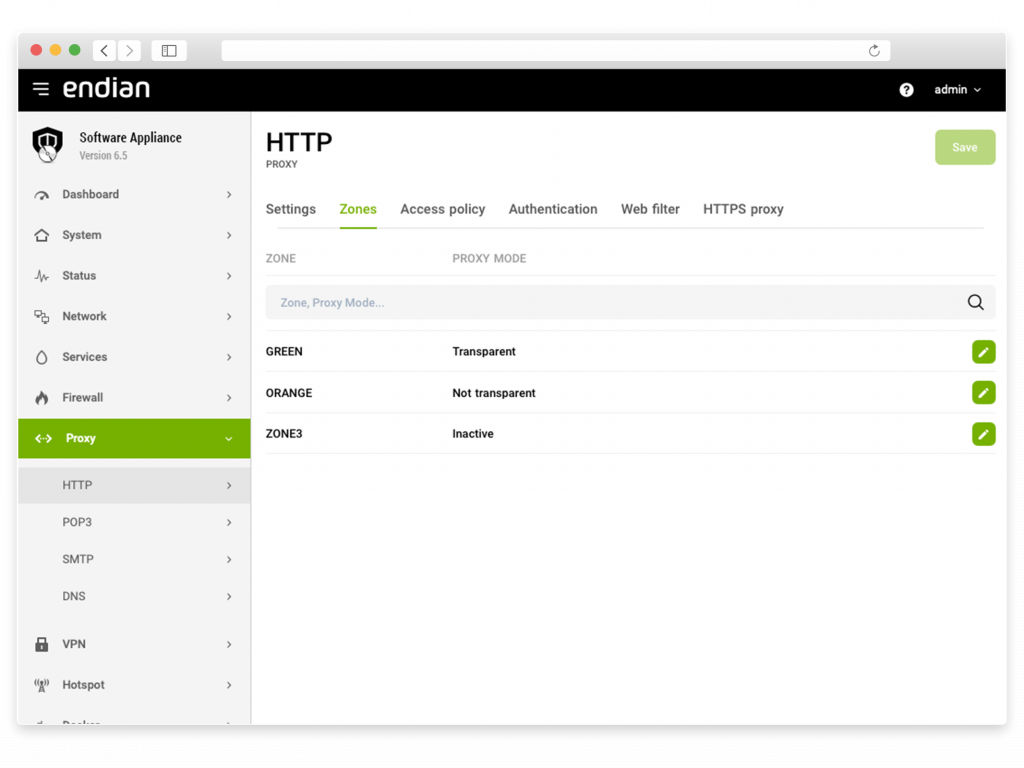

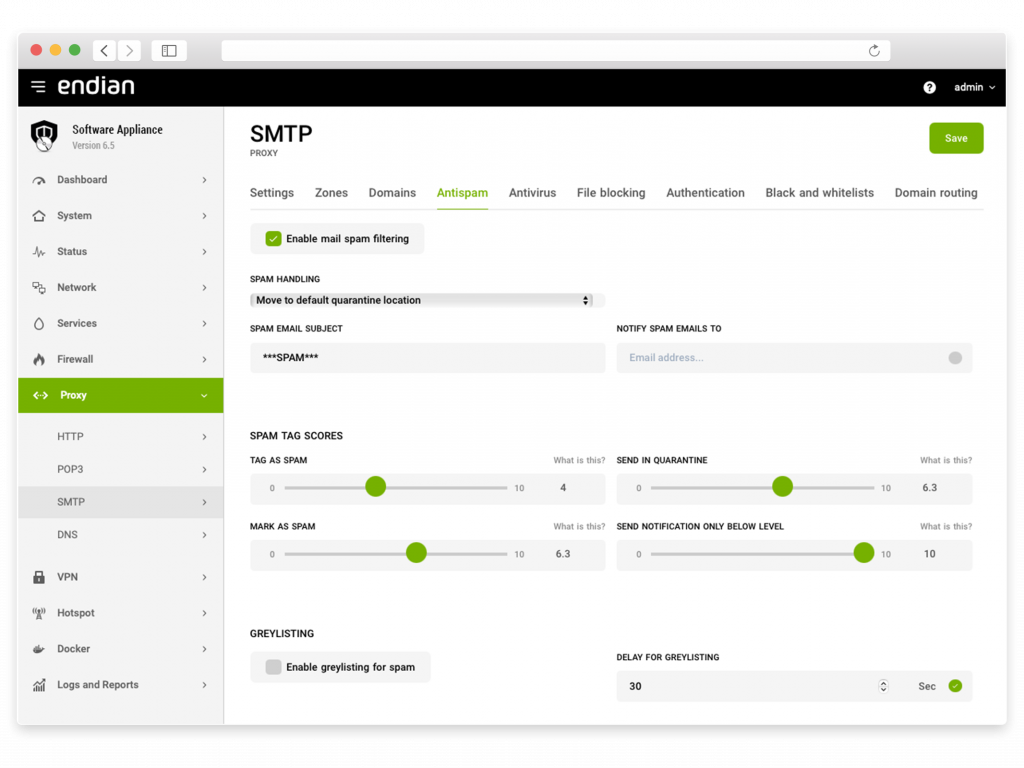

Comunicazione sicura su Web e posta elettronica

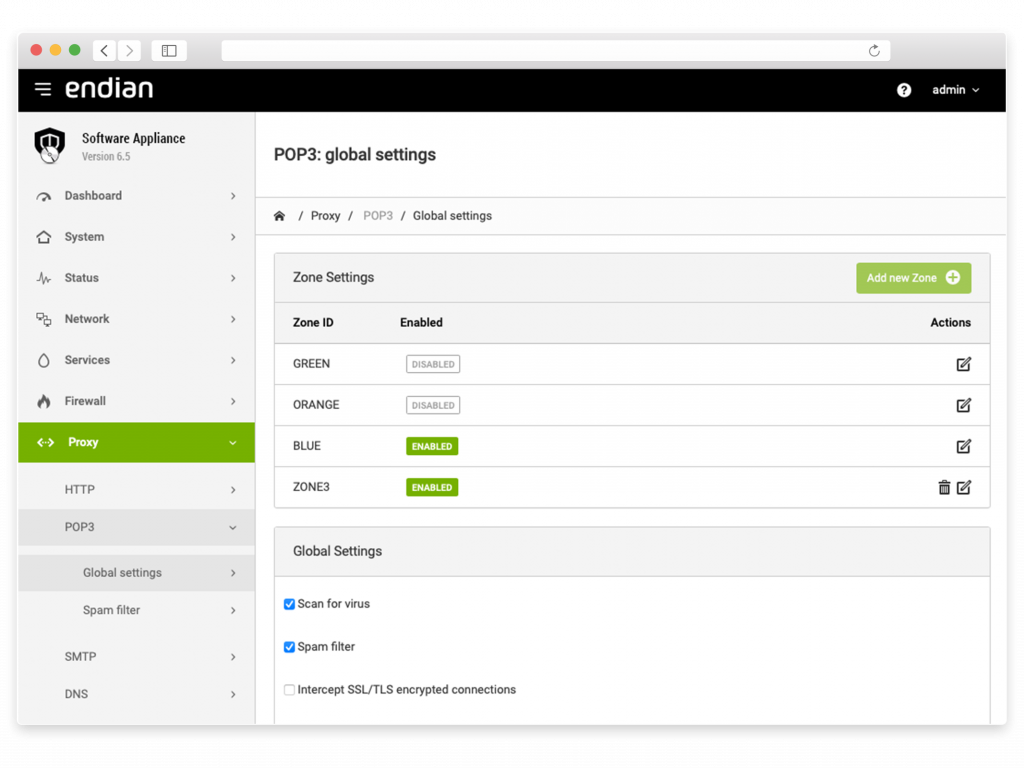

Per garantire la continuità delle proprie attività, le aziende devono adottare politiche di rete rigorose che massimizzino la produttività riducendo le interruzioni. Ciò include la protezione dei principali canali di comunicazione interna, come la navigazione web e la posta elettronica. Utilizzando tecnologie di protezione del web e della posta elettronica, le aziende possono garantire la sicurezza delle proprie reti e delle attività digitali dei propri dipendenti.

Hotspot sicuro per WiFi e BYOD

Controlla le tue reti BYOD e offri un accesso internet rapido e sicuro a ospiti, clienti e dipendenti. Previeni l’uso indebito della banda passante e applica le policy di utilizzo della rete attraverso l’Hotspot Endian.

EndianOS 6.6 Release note

La release 6.6.0 segna il definitivo perfezionamento della piattaforma EndianOS 6 sia per i prodotti UTM sia per i prodotti Switchboard, ripristinando l'Hotspot (UTM) e il Management Center (Switchboard).

EndianOS 6 screenshots

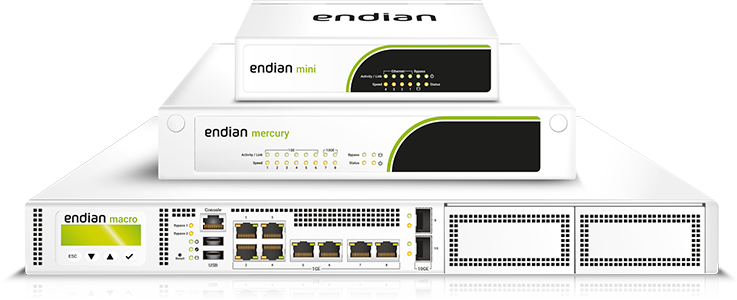

Endian UTM Hardware

Una gamma completa di dispositivi ideati appositamente per integrare il nostro software UTM e rispondere alle esigenze di sicurezza di tutti, dalle filiali fino alle reti medie e grandi.

Endian UTM Virtual

Proteggi le tue reti e infrastrutture virtual in pochi secondi. Compatibile con tutti le piattaforme di virtualizzazione con hypervisor (VMware, Xen/XenServer/KVM).

Endian UTM Software

Trasforma il tuo hardware preferito o quello attuale in un dispositivo Endian UTM completo. Aumenta o riduci le risorse hardware per soddisfare le esigenze della tua rete aziendale.